谷歌表示,几个国家支持的黑客组织加入了正在进行的攻击,利用WinRAR的一个高度严重的漏洞,在目标系统上任意执行代码。WinRAR是一款压缩软件,有超过5亿用户使用。

谷歌的威胁分析小组(TAG)是一个由安全专家组成的团队,负责保护谷歌用户免受政府支持的攻击。该小组已经检测到来自多个国家的政府黑客以该漏洞为目标,包括来自俄罗斯和中国的“沙虫”、APT28和APT40威胁组织。

“最近几周,谷歌威胁分析小组(TAG)观察到多个政府支持的黑客组织利用WinRAR中的已知漏洞CVE-2023-38831, WinRAR是Windows上流行的文件归档工具,”谷歌TAG说

说

今天。

“现在有补丁可用,但许多用户似乎仍然容易受到攻击。TAG观察到,来自许多国家的政府支持的行为者利用WinRAR漏洞作为其行动的一部分。”

在9月初的一次攻击中,俄罗斯“沙虫”(Sandworm)黑客利用虚假邀请加入乌克兰无人机培训学校的方式,在网络钓鱼攻击中传播了Rhadamanthys infostealer恶意软件。

另一个俄罗斯黑客组织ATP28利用CVE-2023-38831漏洞攻击乌克兰用户,这些漏洞托管在一家免费托管提供商提供的服务器上。在这次攻击中,攻击者使用了一个恶意的PowerShell脚本(IRONJAW)来窃取浏览器凭证。

此外,APT40中国黑客利用WinRAR漏洞攻击巴布亚新几内亚的目标。他们部署了ISLANDSTAGER和BOXRAT,使他们能够在受损的系统上建立持久性。

从四月开始就被当作零日漏洞利用了

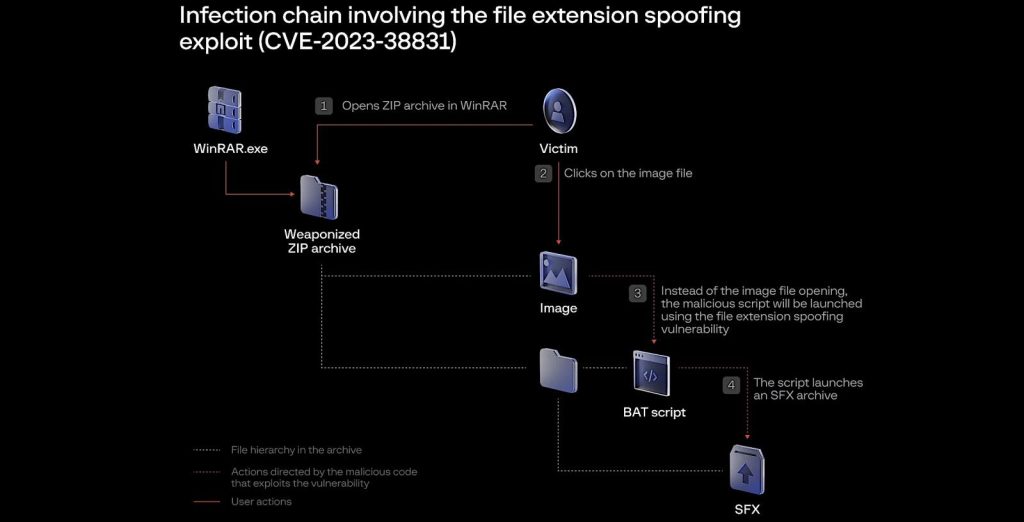

CVE-2023-38831 WinRAR漏洞已经作为零日漏洞被积极利用。

至少从2023年4月开始

,通过诱骗目标系统打开包含陷阱诱饵文件的恶意制作的RAR和ZIP档案,使威胁行为者能够在目标系统上执行代码。

自今年4月以来,该漏洞已被用于传播各种恶意软件,包括DarkMe、GuLoader和Remcos RAT。

Group-IB researchers

发现

针对加密货币和股票交易论坛的攻击实例。在这些攻击中,攻击者假扮成狂热者,假装与毫无戒心的受害者分享交易策略。

在Group-IB公布他们的发现后的几个小时内,概念验证漏洞就开始了

浮出水面

在GitHub公共存储库中,立即导致谷歌TAG所描述的CVE-2023-38831“测试活动”,这些活动是由出于经济动机的黑客和APT组织进行的。

其他网络安全公司也将利用该WinRAR的攻击与其他几个威胁组织联系起来,包括DarkPink (

NSFOCUS

)及康尼(

Knownsec

).

零日漏洞随着

WinRAR版本6.23

该软件还解决了其他几个安全漏洞。其中之一是

cve - 2023 - 40477

这个漏洞可以被利用来通过特制的RAR文件触发命令执行。

“WinRAR漏洞的广泛利用凸显了对已知漏洞的利用可以非常有效,尽管有可用的补丁。即使是最老练的攻击者也只会采取必要的行动来实现他们的目标。”

“最近这些利用WinRAR漏洞的活动强调了打补丁的重要性,要让用户更容易地保持软件的安全和最新,还有很多工作要做。”

非特殊说明,本博所有文章均为博主原创。

如若转载,请注明出处:https://www.zerotech.cc/940.html