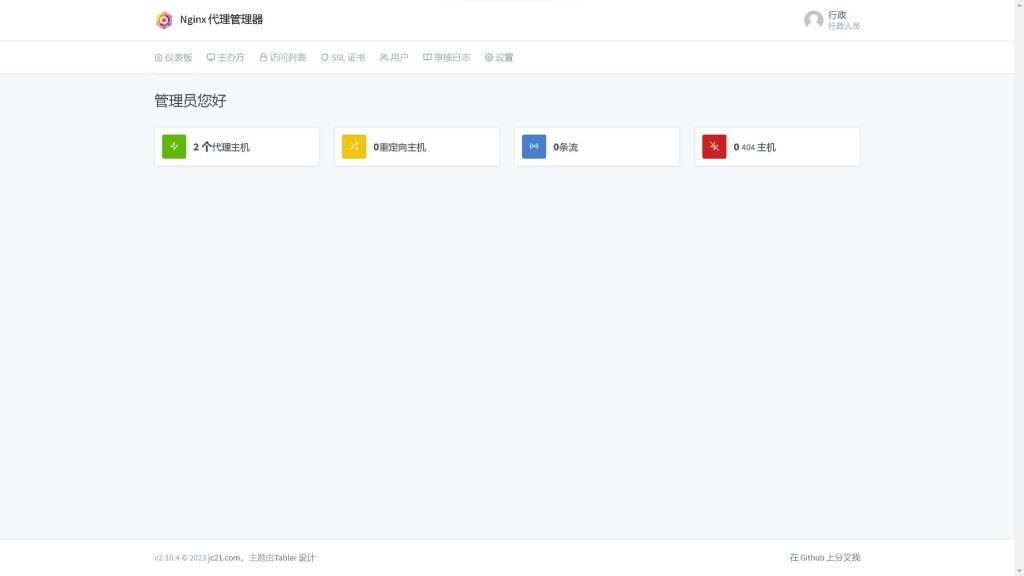

RARLAB WinRAR 爆远程代码执行漏洞

以下修复方法和自我检测电脑是否中招:

1.立即升级到最新版:【官方下载】

2.免费开源的代替方案 7-zip:【官方下载】

3.使用Windows 11 原生自带的压缩功能:【视频演示】

4.检测是否中招并修复:【视频演示】

5.TCPView v4.17 检测程序:【点击下载】

ZDI-CAN-21233 漏洞详情

| CVE ID | CVE-2023-40477 |

| CVSS分数 | 7.8, (AV:L/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H) |

| 受影响的供应商 | RAR实验室 |

| 受影响的产品 | 解压缩工具 |

| 漏洞详细信息 | 此漏洞允许远程攻击者在受影响的 RARLAB WinRAR 安装上执行任意代码。利用此漏洞需要用户交互,因为目标必须访问恶意页面或打开恶意文件。该特定缺陷存在于恢复卷的处理中。该问题是由于缺乏对用户提供的数据进行正确验证而导致的,这可能会导致内存访问超出已分配缓冲区的末尾。攻击者可以利用此漏洞在当前进程的上下文中执行代码。 |

- THE END -

最后修改:2023年8月23日

非特殊说明,本博所有文章均为博主原创。

如若转载,请注明出处:https://www.zerotech.cc/419.html