Fortinet已发出警报警告,Gafgyt僵尸网络恶意软件正在积极尝试利用寿命结束的Zyxel P660HN-T1A路由器中的漏洞,每天数千次攻击。

恶意软件targets CVE-2017-18368,一个严重级别(CVSS v3: 9.8)的设备远程系统日志转发功能中的未经认证的命令注入漏洞,Zyxel于2017年修补了该漏洞。

Zyxel此前 强调了2019年当时新的Gafgyt变体的威胁 敦促仍在使用过时固件版本的用户升级到最新版本,以保护他们的设备不被接管。

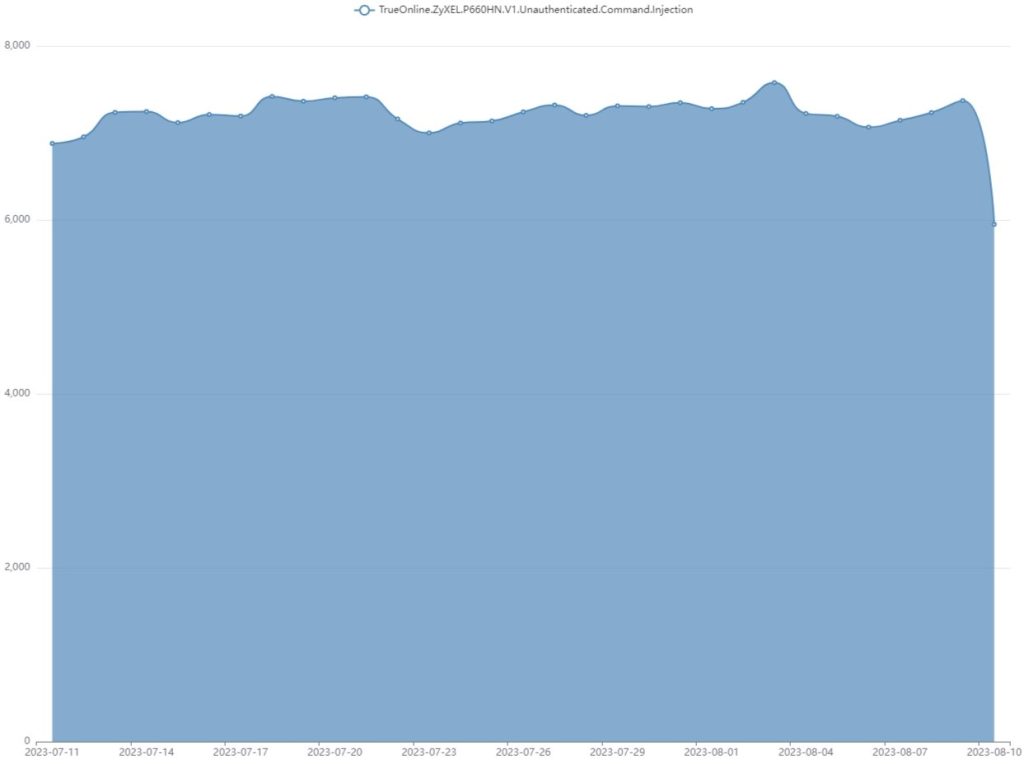

然而,自2023年7月初以来,Fortinet每天平均遭受7,100次攻击,并且攻击量今天仍在继续。

今天发布的新 Fortinet爆发警报

“[截至]2023年8月7日,FortiGuard实验室继续看到针对2017年漏洞的攻击企图,并在过去一个月阻止了超过数千个独特IPS设备的攻击企图。”

< div风格= " text-align:中心”>

Zyxel路由器中存在CVE-2017-18368漏洞企图

来源: Fortinet

目前尚不清楚观察到的攻击企图中有多少导致了成功的感染。然而,自7月以来,该活动一直保持稳定。

CISA 本周还警告 CVE-2017-18368的活跃利用,并将该漏洞添加到已知被利用的漏洞目录中。

网络安全机构现在要求联邦机构在2023年8月28日之前修补Zyxel漏洞。

针对漏洞利用爆发,Zyxel更新了安全公告,提醒客户CVE-2017-18363仅影响运行固件版本7.3.15.0 v001/3.40(ULM.0)b31或更早版本的设备。

P660HN-T1A路由器运行2017年可用的最新固件版本3.40(BYF.11),不受这些攻击的影响。

然而,供应商强调该设备已达到使用寿命,不再受支持,因此切换到较新的型号将是明智的。

“请注意,P660HN-T1A在几年前就寿终正寝了;因此,我们 强烈建议 用户更换为新一代产品,以获得最佳保护," warns Zyxel。

路由器上僵尸网络感染的常见迹象包括不稳定的连接、设备过热、突然的配置更改、无响应、非典型网络流量、打开新端口和意外重启。

如果您怀疑僵尸网络恶意软件的危害,请执行出厂重置,将设备固件更新到最新版本,并更改默认的admin用户凭据。

还建议禁用远程管理面板,只从内部网络管理设备。

非特殊说明,本博所有文章均为博主原创。

如若转载,请注明出处:https://www.zerotech.cc/368.html